Segurança BYOD: o que é e por que é importante

Hoje em dia, cada vez mais funcionários usam seus próprios celulares, tablets e notebooks para o trabalho. É rápido, prático e, muitas vezes, economiza para as empresas o custo de comprar equipamentos adicionais. Porém, permitir o uso de dispositivos pessoais no ambiente de trabalho também traz novos desafios de segurança que podem ser difíceis de gerenciar.

É por isso que a segurança BYOD ("traga seu próprio dispositivo”) é tão importante. Trata-se de garantir que os dados da empresa permaneçam protegidos, mesmo em dispositivos que não pertencem à empresa. Isso envolve políticas claras, práticas inteligentes e a tecnologia certa para manter sua rede segura sem atrapalhar ninguém.

Nos ambientes de trabalho híbridos atuais, uma segurança BYOD robusta não é apenas um diferencial — é essencial. Este guia explicará o que é segurança BYOD, por que ela importa, os principais riscos que aborda e como as organizações podem gerenciar esses riscos ao mesmo tempo em que aproveitam todos os benefícios do BYOD.

O que é BYOD?

BYOD é uma abordagem de trabalho que permite aos funcionários usar seus próprios dispositivos pessoais (como celulares, notebooks ou tablets) para tarefas de trabalho. Em vez de depender de equipamentos fornecidos pela empresa, as pessoas podem conectar seus próprios dispositivos aos sistemas da empresa para verificar e-mails, compartilhar arquivos, usar ferramentas de colaboração ou acessar aplicativos em nuvem.

A ideia é bem simples: os funcionários trazem os dispositivos que já possuem e os utilizam para trabalhar. Isso pode significar desde acessar o Slack no celular pessoal até editar uma apresentação no notebook residencial. Em muitos locais de trabalho, o BYOD se tornou a norma, especialmente com tantas ferramentas migrando para a nuvem e o trabalho sendo realizado de praticamente a partir de qualquer lugar.

O crescimento do BYOD no ambiente de trabalho

Na última década, a prática do BYOD se consolidou nos ambientes de trabalho modernos. Diversas tendências impulsionaram esse crescimento:

- Trabalho remoto e híbrido: quando os escritórios fecharam durante a pandemia de 2020, muitas pessoas começaram a trabalhar em casa, usando seus próprios dispositivos. Mesmo depois de retornarem ao escritório, muitas delas continuaram usando aquilo que era familiar e conveniente.

- Preferência dos funcionários: muitos trabalhadores simplesmente produzem mais em dispositivos com os quais estão familiarizados. Uma pesquisa da Jamf revelou que 89% dos funcionários aceitariam até mesmo reduzir seus salários para usar seu hardware preferido.

- Economia de custos para as empresas: o BYOD reduz a necessidade de comprar, manter e substituir o hardware da empresa, economizando dinheiro para as organizações.

- Adoção generalizada da nuvem: a maioria das ferramentas de trabalho (e-mail, gerenciamento de projetos, armazenamento de arquivos) agora reside na nuvem. Contanto que os funcionários tenham credenciais seguras, eles podem acessar o que precisam a partir de praticamente qualquer dispositivo.

- Integração mais rápida: novos contratados podem começar a trabalhar imediatamente com seus próprios dispositivos, sem precisar esperar que o departamento de TI configure novos equipamentos.

Estatísticas mostram que 82% das organizações permitem alguma forma de BYOD. Porém, à medida que mais pessoas usam seus próprios dispositivos para o trabalho, os riscos também aumentam. Dispositivos pessoais nem sempre atendem aos mesmos padrões de segurança que o hardware fornecido pela empresa, e é por isso que uma segurança robusta para BYOD é um foco tão importante para as equipes de TI atualmente.

E a tendência não mostra sinais de desaceleração. Segundo o BYOD Security Global Market Report 2025, espera-se que o mercado global de segurança para BYOD salte de US$ 76,9 bilhões em 2024 para mais de US$ 100 bilhões em 2025.

Por que a segurança para BYOD é importante

Então, o que exatamente torna a segurança para BYOD tão importante? Aqui estão os principais desafios que as organizações precisam considerar:

- Falta de controles de segurança: dispositivos pessoais geralmente não têm as mesmas proteções que os dispositivos corporativos, como software antivírus gerenciado ou atualizações obrigatórias. Isso pode torná-los alvos mais fáceis para malware, phishing ou acesso não autorizado.

- Exposição de dados: arquivos, e-mails ou informações confidenciais de clientes podem acabar em um dispositivo pessoal que está fora do controle da sua empresa. Se esse dispositivo for perdido ou invadido, os dados também serão perdidos.

- Falhas de conformidade: regulamentos como GDPR (artigos 5 e 32) e HIPAA (45 CFR § 164.312) exigem controles rigorosos sobre como os dados são acessados, armazenados e transmitidos. Se os dispositivos pessoais dos funcionários não tiverem criptografia, registro de auditoria ou outras medidas de segurança, você poderá ficar em descumprimento das normas, principalmente se dados confidenciais forem perdidos ou expostos.

- Configurações inconsistentes: o dispositivo de cada funcionário é diferente. Alguns podem executar sistemas operacionais desatualizados; outros podem ter aplicativos não verificados. As equipes de TI não podem proteger o que não podem ver ou padronizar.

- Questões de privacidade e supervisão: naturalmente, os funcionários esperam que haja privacidade em seus próprios dispositivos. Porém, as empresas ainda precisam de visibilidade sobre tudo o que envolve dados corporativos. Sem políticas e limites claros, a confiança pode ser abalada, assim como a segurança.

No fim das contas, todo dispositivo conectado à sua rede representa um ponto de entrada potencial para ameaças. Sem uma segurança robusta para BYOD, basta um único ponto fraco para comprometer seus sistemas, expor dados de clientes ou desencadear uma violação regulatória.

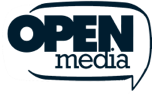

Principais riscos à segurança para BYOD

Então, com o que exatamente as equipes de TI devem tomar cuidado? Aqui estão os nove principais riscos de segurança associados ao BYOD.

1. Senhas fracas

Senhas fracas ou reutilizadas ainda são uma das maneiras mais fáceis para os invasores conseguirem acesso. Se alguém usar algo simples como "Verao@2025” ou reutilizar a mesma senha sempre, uma invasão em um ponto pode rapidamente levar a outra.

Os invasores adoram isso porque podem executar ataques automatizados de preenchimento de credenciais, testando senhas vazadas conhecidas em sistemas corporativos. É rápido, silencioso e surpreendentemente eficaz.

De acordo com a LastPass, 81% das violações de segurança confirmadas relacionadas a ciberataques envolvem credenciais fracas ou roubadas. Para as empresas, isso não é apenas uma estatística — é o risco mais evitável.

Saiba mais: descubra as melhores dicas para criar uma senha forte e manter suas contas seguras.

2. Redes Wi-Fi não seguras

As redes Wi-Fi públicas geralmente não possuem criptografia forte e estão vulneráveis a interceptações ou ataques do tipo man-in-the-middle. Acessar uma conta empresarial a partir de um hotel ou café sem uma VPN (rede privada virtual) pode expor dados confidenciais a qualquer um que esteja vigiando a rede.

Às vezes, invasores até mesmo criam hotspots Wi-Fi falsos com nomes como "WiFi_Grátis_Cafe” para enganar as pessoas e fazê-las se conectarem. Uma vez que você esteja nessas redes, eles podem interceptar logins, injetar conteúdo malicioso ou roubar cookies de sessão.

Até mesmo roteadores Wi-Fi domésticos com senhas de administrador padrão ou firmware desatualizado podem ser explorados remotamente se não forem devidamente protegidos.

Dica: crie uma rede Wi-Fi segura para convidados para compartilhar seu acesso à internet com qualquer pessoa enquanto protege seus dados pessoais.

3. Sistemas operacionais desatualizados

Aquele celular ou notebook antigo pode até funcionar bem, mas é um convite aberto para ataques. Sem atualizações, não há correções de segurança, portanto as vulnerabilidades permanecem totalmente expostas.

Assim que um dispositivo sem a devida atualização se conecta aos seus aplicativos corporativos ou baixa documentos confidenciais, o risco se espalha por toda a empresa.

4. Aplicativos maliciosos e não aprovados (shadow IT)

Os aplicativos em dispositivos pessoais não passam pelas verificações de segurança da empresa. Alguns são claramente maliciosos, roubando dados ou rastreando usuários em segundo plano. Outros podem ser apenas ferramentas não aprovadas que os funcionários instalam por conta própria, criando pontos cegos para o TI.

A prática do sideloading (instalar aplicativos de fora das lojas oficiais) é especialmente arriscada, pois ignora completamente as verificações de segurança da loja. Mesmo aplicativos bem-intencionados, mas não aprovados, podem armazenar dados de maneira insegura, executar código desatualizado ou compartilhar informações com terceiros. As equipes de TI não podem monitorar ou corrigir aquilo que desconhecem.

5. Controles de acesso insuficientes

Sem as restrições adequadas, dispositivos pessoais podem se tornar portas de entrada fáceis. Se todos tiverem o mesmo nível de acesso (independentemente de sua função, localização ou segurança do dispositivo), você perde o controle sobre quem pode ver o quê.

Um representante de vendas pode obter acesso a registros financeiros, ou um contratado temporário pode acessar ferramentas internas. As configurações de BYOD exigem regras claras para associar o nível de acesso à confiança.

6. Vazamentos de dados via armazenamento em nuvem

Muitos dispositivos pessoais sincronizam arquivos automaticamente com contas em nuvem, como Google Drive, iCloud ou Dropbox. Um documento de trabalho salvo em um dispositivo pessoal pode acabar em uma conta pessoal na nuvem sem que ninguém perceba.

Se essas contas não forem protegidas ou forem compartilhadas com terceiros, dados confidenciais da empresa acabam em locais que o departamento de TI não consegue monitorar ou controlar. Essas violações não são chamativas, mas são igualmente perigosas.

7. Dispositivos perdidos ou roubados

Se alguém perder o dispositivo e não houver tela de bloqueio, criptografia ou opção de apagar os dados remotamente, a violação de segurança é praticamente instantânea. E-mails de trabalho, unidades compartilhadas, credenciais: tudo pode ficar acessível em minutos.

A perda de dispositivos em aeroportos, cafés ou táxis é mais comum do que a maioria das equipes imagina. E, se não houver um processo claro para conter os danos, as consequências podem ser duradouras.

8. Ataques de engenharia social

Os dispositivos pessoais confundem a linha divisória entre o uso profissional e pessoal, tornando os funcionários mais vulneráveis a golpes de phishing e outras fraudes de engenharia social. Um e-mail falso, SMS ou pop-up de navegador pode facilmente enganar alguém e levá-lo a fornecer suas credenciais ou outras informações confidenciais.

As configurações de BYOD geralmente não têm os mesmos filtros de segurança que as máquinas corporativas, facilitando a entrada de invasores.

Saiba mais: quer ajudar sua equipe a identificar esses golpes? Confira os exemplos mais comuns de sinais de alerta de e-mails de phishing para evitar os truques utilizados pelos invasores.

9. Desligamento incompleto

Quando alguém se desliga da empresa, mas ainda tem acesso ao trabalho no celular ou notebook, isso representa um grande risco. Sem procedimentos claros de desligamento (como revogar tokens, remover acessos ou apagar aplicativos de trabalho), essa pessoa pode continuar tendo acesso a e-mails, arquivos ou ferramentas confidenciais que não deveria.

Em configurações de BYOD, esta etapa costuma ser ignorada ou adiada, deixando a porta aberta muito tempo depois da partida de alguém.

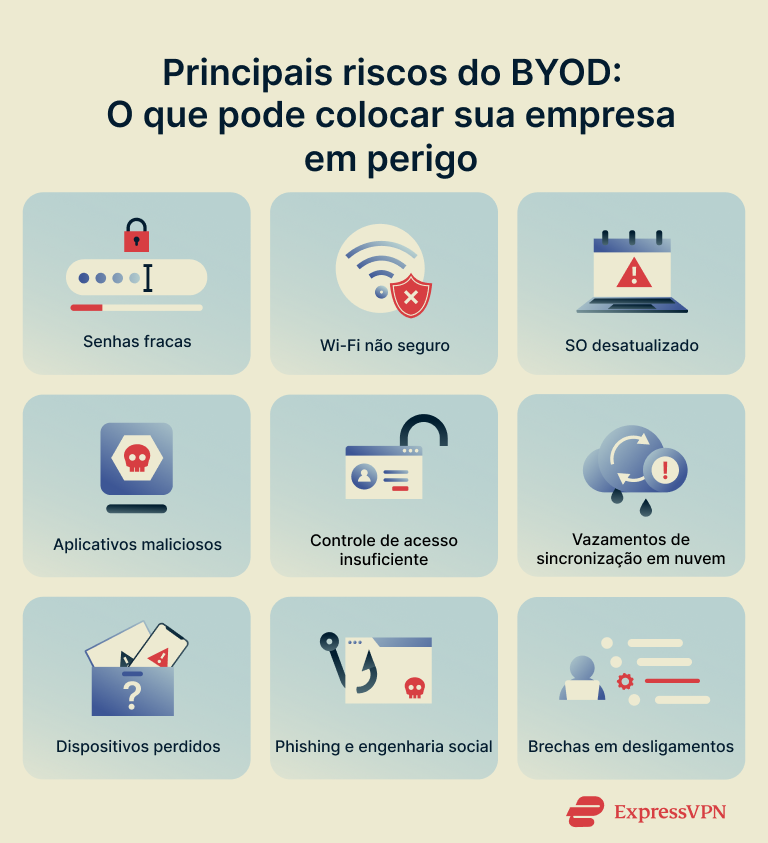

Medidas de segurança e tecnologias para BYOD

Como reduzir os riscos do uso de dispositivos pessoais pelos funcionários para o trabalho sem invadir a privacidade deles? O objetivo não é controlar o dispositivo inteiro, mas sim proteger as partes que acessam os dados da empresa. Aqui estão algumas das principais tecnologias e práticas que tornam o BYOD seguro e gerenciável.

Gerenciamento de dispositivos móveis (MDM)

As plataformas de MDM ajudam as equipes de TI a aplicar políticas de segurança aos dispositivos dos funcionários sem interferir em seus arquivos pessoais. Quando um dispositivo é registrado, ele recebe um perfil de gerenciamento que aplica proteções específicas em segundo plano.

- Aplicação de políticas: o TI pode definir configurações como tamanho mínimo de senha ou temporizadores de bloqueio automático. Se um dispositivo não atender às regras, ele poderá ser bloqueado, impedindo o acesso ao e-mail corporativo ou à VPN até que o problema seja resolvido.

- Gerenciamento de aplicativos: o MDM pode permitir ou bloquear aplicativos específicos, instalar e atualizar aplicativos aprovados remotamente ou oferecer uma loja de aplicativos corporativa para funcionários.

- Exclusão remota: se um dispositivo for perdido ou um funcionário se desligar da empresa, os dados corporativos podem ser apagados remotamente, enquanto fotos, mensagens e outros arquivos pessoais permanecem intactos.

- Separação entre trabalho e vida pessoal: o MDM pode configurar perfis de trabalho separados ou contêineres seguros, mantendo os dados da empresa isolados dos aplicativos pessoais.

- Visibilidade e inventário: as equipes de TI obtêm uma visão geral das versões do sistema operacional, dos níveis de patches de segurança e da integridade geral dos dispositivos a fim de garantir que tudo permaneça em conformidade.

Para uma implementação bem-sucedida, é essencial comunicar de maneira clara aos funcionários, informando-os exatamente sobre o que é monitorado, o que não é e como sua privacidade pessoal é protegida.

Conteinerização e separação de dados

Enquanto o MDM lida com o gerenciamento geral de dispositivos, a conteinerização se concentra na criação de um espaço seguro e separado em dispositivos pessoais, exclusivo para o trabalho. Pense nisso como uma zona especial, somente para trabalho, em seu celular ou tablet, onde ficam os dados e aplicativos da empresa.

O grande benefício? Os dados não podem ser facilmente transferidos entre o ambiente de trabalho e o ambiente pessoal. Assim, você não corre o risco de acidentalmente colocar um arquivo confidencial na sua pasta de downloads pessoais — e o departamento de TI não consegue acessar suas fotos ou mensagens privadas. O sistema foi projetado para evitar vazamentos acidentais, respeitando a privacidade dos funcionários.

Entre as formas comuns pelas quais as empresas fazem isso, incluem-se as seguintes:

- Perfis de trabalho: o Android Enterprise oferece suporte a um espaço de usuário paralelo com aplicativos gerenciados e fluxo de dados restrito.

- Contêineres criptografados: soluções como o Samsung Knox criam uma zona segura que requer autenticação do usuário antes de permitir acessá-lo.

- Aplicativos de espaço de trabalho seguro: atuam como áreas de trabalho virtuais, manter os aplicativos e dados de trabalho isolados do restante do dispositivo.

- Aplicativos empresariais em sandbox: aplicativos de e-mail ou arquivos seguros, projetados para funcionar apenas com outros aplicativos de trabalho aprovados, impedindo a cópia/colagem ou a transferência de arquivos para aplicativos pessoais e mantendo os dados da empresa em segurança.

Com a conteinerização implementada, um membro da família pode usar o dispositivo sem nunca ter acesso aos arquivos da empresa — e um upload acidental não despejará dados corporativos em uma conta pessoal na nuvem. É uma maneira fundamental de evitar vazamentos não intencionais, ao mesmo tempo que proporciona tranquilidade aos funcionários em relação à sua privacidade.

VPNs e acesso seguro à rede

Quando os funcionários usam seus próprios dispositivos para se conectar aos recursos de trabalho, a rede à qual estão conectados faz toda a diferença. Redes Wi-Fi públicas em hotéis, aeroportos ou cafés raramente são seguras, e mesmo roteadores domésticos nem sempre são totalmente seguros. Uma VPN ajuda criptografando o tráfego, o que dificulta para invasores espionarem dados confidenciais.

As abordagens mais comuns incluem o seguinte:

- VPN corporativa para sistemas internos: as empresas geralmente exigem que os usuários de dispositivos pessoais (BYOD) se conectem por meio de uma VPN corporativa antes de acessar ferramentas internas, como intranets, servidores de arquivos ou painéis de administração. Isso garante que os dados da empresa trafeguem por um túnel criptografado e permite que o TI aplique políticas de acesso, monitore o uso e bloqueie atividades suspeitas.

- VPN pessoal para trabalho remoto: mesmo que os funcionários não estejam usando os sistemas internos da empresa, uma VPN pessoal como a ExpressVPN pode ajudar a proteger o tráfego de internet deles quando estiverem trabalhando em locais não confiáveis. Ela criptografa tudo o que sai do dispositivo, protegendo as conexões com aplicativos na nuvem, como Google Drive, Slack ou e-mail, mesmo ao usar Wi-Fi público.

- Tunelamento dividido: permite que os funcionários roteiem apenas o tráfego relacionado ao trabalho através da VPN, enquanto todo o resto usa a conexão de internet comum. Isso ajuda na velocidade e na largura de banda, já que a navegação pessoal não interfere na velocidade da conexão segura.

- Acesso à rede de confiança zero (ZTNA): as ferramentas de ZTNA oferecem uma alternativa às VPNs corporativas tradicionais. Em vez de conceder acesso total à rede a um dispositivo, elas concedem permissão a aplicativos específicos somente após verificar a identidade do usuário, a integridade do dispositivo e a localização. É mais preciso, melhora a segurança e limita a exposição, caso algo dê errado.

- Gateways seguros: geralmente usadas em conjunto com uma VPN ou ZTNA, essas ferramentas verificam se os dispositivos têm atualizações, antivírus ou criptografia antes de permitir o acesso, garantindo que apenas dispositivos seguros e em conformidade possam se conectar.

Detecção e resposta de endpoint (EDR)

As ferramentas de EDR oferecem detecção de ameaças em tempo real, monitoramento contínuo e respostas automatizadas para ajudar a proteger os dispositivos dos funcionários, mesmo quando estão fora da rede do escritório. Elas são projetadas para identificar comportamentos suspeitos rapidamente e conter ameaças antes que se espalhem. Em ambientes BYOD, a EDR normalmente oferece o seguinte:

- Análise comportamental: detecta padrões anormais, como atividades de ransomware, acesso não autorizado a dados ou comportamento incomum de processos.

- Resposta automática a incidentes: pode isolar dispositivos afetados, interromper processos maliciosos ou colocar em quarentena arquivos prejudiciais sem a necessidade de intervenção do usuário.

- Perícia forense remota: monitora o que aconteceu em um dispositivo (incluindo quais aplicativos foram executados ou quais arquivos foram acessados) para oferecer suporte a investigações remotas, mesmo que o dispositivo não esteja na rede corporativa.

As ferramentas de EDR que oferecem gerenciamento baseado em nuvem e detecção comportamental robusta são especialmente úteis para ambientes de BYOD, já que os funcionários frequentemente trabalham a partir de locais diferentes. No mínimo, as empresas devem fornecer ou exigir uma solução antivírus de última geração com essas capacidades.

Quando combinada com outras medidas, a EDR se torna parte essencial de uma abordagem de segurança em camadas que mantém os dados da empresa seguros sem comprometer a privacidade ou a flexibilidade dos funcionários.

Melhores práticas de segurança de BYOD para organizações

A tecnologia por si só não basta para manter as configurações de BYOD seguras. As empresas também precisam de políticas claras e práticas contínuas para garantir que tudo permaneça seguro, em conformidade e fácil de entender. Aqui estão os pontos essenciais:

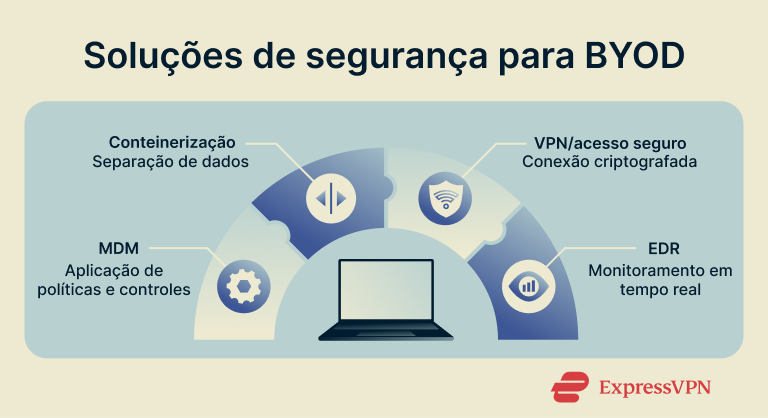

Crie uma política clara de BYOD

Uma política robusta de BYOD estabelece as regras básicas desde o início. É preciso deixar claro o que é permitido, o que é obrigatório e o que acontece se houver algum problema.

Uma boa política de BYOD deve ser escrita em linguagem clara e fácil de entender. Inclua-a como parte do processo de integração e revise-a durante o treinamento de segurança ou após qualquer incidente. Aqui estão alguns elementos-chave a serem incluídos:

- Dispositivos elegíveis: especifique quais dispositivos pessoais e sistemas operacionais são permitidos.

- Requisitos de segurança: estabeleça expectativas para itens básicos como senhas, criptografia, software antivírus, atualizações regulares e, possivelmente, inscrição em um programa de gerenciamento de dispositivos móveis (MDM).

- Uso aceitável: certifique-se de que os funcionários saibam que os arquivos de trabalho não devem ser armazenados em contas pessoais na nuvem, nem compartilhados por meio de aplicativos não autorizados.

- Limites de privacidade: explique claramente o que a equipe de TI pode e não pode ver (normalmente apenas perfis ou pastas de trabalho, e não fotos ou mensagens pessoais).

- Propriedade de dados: esclareça que todos os dados da empresa permanecem propriedade da empresa e podem ser removidos remotamente, se necessário.

- Suporte e responsabilidade: informe aos funcionários quais opções de suporte de TI serão oferecidas e deixe claro que danos a dispositivos pessoais são de responsabilidade deles.

- Monitoramento e conformidade: mencione quaisquer verificações ou registros de dispositivos necessários para atender aos requisitos legais ou regulamentares.

- Violações de políticas: explique o que acontece se alguém infringir as regras e exija que os funcionários reconheçam e concordem com a política.

Instrua os funcionários sobre higiene de segurança

Não se pode proteger o que as pessoas não entendem. Ensinar os funcionários sobre segurança os ajuda a assumir a responsabilidade por seu papel na proteção dos dados da empresa.

Comece com treinamentos regulares sobre tópicos como phishing, senhas fortes, segurança em Wi-Fi e segurança de aplicativos. Mantenha o conteúdo prático e relevante: use exemplos do mundo real e faça breves sessões de revisão ao longo do ano. Testes simulados de phishing também são muito eficazes, desde que você forneça um feedback rápido e útil caso alguém clique em um e-mail falso.

Facilite a memorização das regras de segurança. Forneça aos funcionários um guia simples com as principais orientações sobre o que fazer e o que não fazer — como, por exemplo, sempre usar uma VPN em redes Wi-Fi públicas e informar imediatamente sobre dispositivos perdidos. Você também pode enviar alertas ou lembretes de segurança rápidos quando houver em circulação uma nova ameaça a dispositivos móveis.

O mais importante é reforçar que uma segurança adequada protege tanto os dados da empresa quanto as informações pessoais dos funcionários. E, se algo parecer suspeito (como um aplicativo estranho ou um link suspeito), certifique-se de que eles saibam como relatá-lo sem se preocupar em enfrentar problemas.

Restrinja o acesso com base na função e na conformidade

Nem todos na empresa precisam ter acesso a tudo, e nem todos os dispositivos pessoais devem ser considerados igualmente confiáveis. Uma boa segurança para BYOD significa pensar cuidadosamente sobre quem pode ver o quê e sob quais condições. Aqui estão algumas maneiras práticas de fazer isso:

- Controle baseado em função: forneça às pessoas acesso apenas ao que elas precisam para o trabalho delas. Um vendedor pode precisar do CRM, mas não dos registros de RH.

- Restrições a sistemas sensíveis: bloqueie o acesso de dispositivos pessoais a sistemas críticos, como ferramentas financeiras ou repositórios de código-fonte.

- Acesso condicional: certifique-se de que os dispositivos atendam aos padrões mínimos, como criptografia, bloqueio de tela e antivírus, antes de poder ser conectados.

- Isolamento de rede: mantenha dispositivos BYOD em redes separadas ou VLANs, de forma que tenham acesso limitado a outros sistemas da empresa.

- Regras contextuais: adicione restrições inteligentes com base em fatores como horário ou localização. Por exemplo, sinalizando ou bloqueando logins de endereços IP estrangeiros.

- Acesso granular a aplicativos: permita o acesso a serviços específicos de que os funcionários precisam sem expor toda a rede da empresa.

Prepare-se para dispositivos perdidos ou comprometidos

Imprevistos acontecem. Dispositivos podem ser perdidos ou invadidos, mas com um bom plano em vigor essas situações não precisam se transformar em desastres.

Comece por garantir que os funcionários saibam exatamente o que fazer se algo der errado. Se um dispositivo for perdido, eles devem saber que devem falar com o departamento de TI imediatamente. A partir daí, o departamento de TI pode acionar funções remotas de exclusão ou bloqueio e suspender o acesso a aplicativos de trabalho ou e-mail.

Se um dispositivo for comprometido (como infectado por malware), o plano deve incluir etapas para isolá-lo, executar verificações e encaminhar o problema para a equipe de segurança. E, se esse dispositivo tiver acesso a dados confidenciais, pode ser necessário envolver as equipes jurídica ou de conformidade.

Mantenha a produtividade dos funcionários oferecendo opções alternativas, como desktops virtuais ou dispositivos de empréstimo, para que possam continuar trabalhando enquanto seus dispositivos pessoais são consertados. Certifique-se de registrar todos os incidentes para identificar padrões e aprimorar as políticas ao longo do tempo.

Por fim, não apenas encerre o caso e siga em frente. Entre em contato com o funcionário. Esclareça quaisquer lacunas nas políticas, ofereça treinamento adicional, se necessário, e certifique-se de que todos se sintam confiantes sobre o que fazer na próxima vez. Um plano de resposta bem ensaiado reduz o pânico, limita os danos e ajuda todos a confiarem no sistema.

Perguntas frequentes: dúvidas comuns sobre segurança para BYOD

O que é BYOD em cibersegurança?

BYOD (traga seu próprio dispositivo) se refere ao uso de celulares, notebooks ou tablets pessoais pelos funcionários para acessar sistemas ou dados da empresa. A segurança para BYOD é o conjunto de políticas e ferramentas que protegem as informações da empresa nesses dispositivos.

Como os dispositivos não pertencem à empresa, o desafio é aplicar controles sem invadir o conteúdo pessoal.

O que uma boa política de BYOD inclui?

Uma política robusta descreve quais dispositivos são permitidos, de quais proteções eles precisam e o que acontece se algo der errado. Ela deve abranger criptografia, senhas, uso aceitável, propriedade dos dados, limites de privacidade e desativação do dispositivo. Regras claras desde o início tornam a prática do BYOD mais segura e fácil de gerenciar.

O BYOD é seguro para pequenas empresas?

Pode ser, caso seja feito corretamente. Equipes pequenas ainda podem precisar de recursos básicos, como criptografia de dispositivos, uso de VPN e senhas seguras. A maioria dos riscos do BYOD decorre da falta de estrutura, e não da falta de tamanho. Algumas medidas simples podem fazer toda a diferença.

Quais ferramentas ajudam a fazer cumprir a segurança para BYOD?

Gerenciamento de dispositivos móveis (MDM), VPNs e contêineres seguros são essenciais. O MDM faz cumprir as políticas remotamente. As VPNs protegem o tráfego em redes públicas. Os contêineres separam os dados de trabalho dos aplicativos pessoais. Juntas, essas ferramentas oferecem controle sem invadir a privacidade.

Como tornar o BYOD seguro?

Comece com instruções e uma política clara. Em seguida, adicione controles: limite o acesso por função, exija dispositivos compatíveis, isole os dispositivos BYOD em redes separadas e use ferramentas como MDM ou acesso de confiança zero. Se algo parecer suspeito, os funcionários devem saber como relatar o problema rapidamente.

Quais são os riscos do BYOD?

Dispositivos perdidos, senhas fracas, software desatualizado e aplicativos maliciosos são comuns. Arquivos podem ser sincronizados com nuvens pessoais ou o acesso pode permanecer mesmo após o desligamento do usuário. Como o BYOD está fora do controle total do TI, até mesmo pequenos erros podem abrir grandes brechas.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN